Siber güvenlik uzmanları, 2020 yılının ikinci çeyreğine ait İnternet Güvenlik Raporu’nun yayımlandığını duyurdu. İkinci çeyrekte bilinen berbat maksatlı yazılım tespitlerinde yaşanan %8’lik bir düşüşe karşın, tüm hücumların %70’inin sıfır gün berbat maksatlı yazılım içerdiğine dikkat çeken uzmanlar, evvelki çeyreğe nazaran gelişmiş tehditlerde %12 artışın görüldüğünü raporladı.

“Küresel COVID-19 salgını nedeniyle operasyonlarını düzenleyenler ortasında yalnızca şirketler değil, siber hatalılar da var.” tabirlerini kullanan WatchGuard CTO’su Corey Nachreiner, “Bilinen berbat gayeli yazılım tespitlerinin 2. çeyrekte azalmasına karşın, uzaktan çalışmaya geçiş nedeniyle, bilinen gelişmiş ataklardaki artış, saldırganların klasik imza tabanlı makus hedefli yazılımlardan koruyan güvenlik savunmalarının yakalayamayacağı daha gelişmiş taktiklere yöneldiğini gösteriyor. Her şirket hem temel ağı hem de uzak iş güçlerini korumak için davranış tabanlı tehdit algılamaya, bulut tabanlı sandbox’a ve katmanlı güvenlik hizmetlerine öncelik vermelidir.” açıklamalarında bulundu.

İkinci Çeyrekte Dikkat Çekenler

Aktüel makûs maksatlı yazılım ve ağ saldırısı eğilimlerine, derinlemesine tehdit araştırmasına ve kuruluşların kendilerini, iş ortaklarını ve müşterilerini daha uygun korumak için yararlanabilecekleri önerilen en güzel güvenlik uygulamalarına detaylı bir bakış sağlayan WatchGuard 2020 2. Çeyrek İnternet Güvenliği Raporu’ndan elde edilen temel bulgular şöyle:

1. Saldırganlar gelişmiş ve şifrelenmiş tehditlerden yararlanmaya devam ediyor. Sıfır gün makus gayeli yazılımlar, 2. çeyrekteki toplam tespitlerin üçte ikisinden fazlasını oluştururken, şifreli HTTPS irtibatları üzerinden gönderilen ataklar ise %34’ünü oluşturdu. Şifrelenmiş trafiği inceleyemeyen kuruluşlar, gelen tehditlerin üçte birini kaçıracaktır. Birinci çeyrekteki şifrelenmiş tehditlerin oranının %64’ten düşmesine karşın, HTTPS şifreli makûs maksatlı yazılımların hacmi kıymetli ölçüde arttı. Firebox güvenlik aygıtlarında HTTPS incelemesini aktifleştirmek için daha fazla yöneticinin gerekli adımları attığı görülüyor, fakat yapılacak daha çok iş bulunuyor.

2. JavaScript tabanlı akınlar yükselişte. Dolandırıcılık scripti Trojan.Gnaeus, WatchGuard’ın 2. çeyrekte birinci 10 makûs hedefli yazılım listesinin başında yer alarak neredeyse beş makus gayeli yazılım tespitinden birini oluşturdu. Gnaeus makûs maksatlı yazılımı, tehdit aktörlerinin kurbanın tarayıcısının denetimini gizlenmiş kodla ele geçirmesine ve amaçlanan web maksatlarından saldırganın denetimi altındaki alanlara zorla yönlendirmesine imkan tanıyor. Bir diğer pop-up üslubu JavaScript saldırısı olan J.S. PopUnder ise geçen çeyrekte en yaygın makûs maksatlı yazılım türevlerinden biriydi. Burada da karmaşık bir komut evrakı, kurbanın sistem özelliklerini tarıyor ve bir anti-algılama taktiği olarak kusur ayıklama teşebbüslerini engelliyor. Bu tehditlerle uğraş etmek için şirketler, kullanıcıların bilinmeyen bir kaynaktan bir tarayıcı uzantısı yüklemesini engellemeli, tarayıcıları en son yamalarla şimdiki tutmalı, reklam engelleyicileri kullanmalı ve güncellenmiş bir berbat emelli yazılımdan muhafaza motoru bulundurmalıdır.

3. Saldırganlar makûs gayeli yazılımları gizlemek için şifrelenmiş excel belgelerini giderek daha fazla kullanıyor. XML-Trojan.Abracadabra, WatchGuard’ın en yaygın 10 makûs emelli yazılım algılama listesine eklenen yeni bir eser olup, tekniğin Nisan ayında ortaya çıkmasından bu yana süratle popülerlik kazandı. Abracadabra, “VelvetSweatshop” parolasıyla (Excel evrakları için varsayılan parola) şifrelenmiş bir Excel evrakı olarak sunulan bir makûs emelli yazılım çeşididir. Excel açıldıktan sonra otomatik olarak belgenin şifresini çözüyor ve elektronik tablonun içindeki bir makro VBA komut belgesi indirilerek bir yürütülebilir belgeyi çalıştırıyor. Varsayılan bir parola kullanılması, belge şifrelenip Excel tarafından çözüldüğünden, bu makus hedefli yazılımın birçok temel antivirüs tahlilini atlamasına müsaade veriyor. Şirketler, güvenilmeyen bir kaynaktan gelen makrolara asla müsaade vermemeli ve potansiyel olarak tehlikeli evrakların gerçek hedefini bir bulaşmaya neden olmadan evvel inançlı bir formda doğrulamak için bulut tabanlı sandbox’dan yararlanmalıdır.

4. Eski ve epeyce kullanılabilir bir DoS saldırısı geri döndü. WordPress ve Drupal’ı etkileyen altı yıllık bir hizmet reddi (DoS) güvenlik açığı, WatchGuard’ın ikinci çeyrekte hacim bazında en yaygın 10 ağ saldırısı listesinde yer aldı. Bu güvenlik açığı bilhassa yamalı olmayan Drupal ve WordPress kurulumunu etkileyerek, berbat aktörlerin temel donanımda CPU ve bellek tükenmesine neden olabileceği DoS senaryolarını oluşturuyor. Bu hücumlar yüksek hacmine karşın, bilhassa Almanya’daki birkaç düzine ağa çok odaklanmışlardı. DoS senaryoları kurban ağlarına daima trafik gerektirdiğinden, bu durum saldırganların maksatlarını kasıtlı olarak seçme mümkünlüğünün yüksek olduğu manasına geliyor.

5. Makus gayeli yazılım domainleri, tahribata yol açmak için komut ve denetim sunucularından yararlanıyor. İki yeni maksat, WatchGuard’ın 2. çeyrekte en yaygın makûs hedefli yazılım domaini listesine girdi. En yaygın olanı, akının çalışmasını sağlamak için gizlenmiş bir belge ve alakalı kayıt defteri oluşturarak kullanıcıların Windows sistemlerini başlattıklarında hassas bilgileri sızdırıp ek makus gayeli yazılım indirebilen Dadobra trojan varyantı için bir C&C sunucusu kullanan “findresults[.]site” idi. Ayrıyeten bir kullanıcının WatchGuard takımını, ekseriyetle PDF dokümanı aracılığıyla sunulan bir Asprox botnet varyantını desteklemek için öbür bir C&C sunucusu kullanan ve saldırgana süreklilik kazandığını ve botnet’e katılmaya hazır olduğunu bildirmek için bir C&C sinyali sağlayan “Cioco-froll[.]com” konusunda uyardı. DNS güvenlik duvarı, kuruluşların bu tıp tehditleri ilişki için uygulama protokolünden bağımsız olarak algılamasına ve engellemesine yardımcı olabilir.

28,5 Milyondan Fazla Berbat Maksatlı Yazılım Varyantı Tespit Edildi

WatchGuard’ın çeyrek araştırma raporundaki bulgular, etkin WatchGuard aygıtlarındaki anonimleştirilmiş Firebox Feed datalarına dayanmakta. İkinci çeyrekte, yaklaşık 42.000 WatchGuard aygıtı rapora bilgi kattı ve toplamda 28,5 milyondan fazla makûs gayeli yazılım varyantını (cihaz başına 684) ve 1,75 milyondan fazla ağ tehdidini (cihaz başına 42) engelledi. Firebox aygıtları 2. çeyrekte 410 eşsiz hücum imzasını toplu olarak tespit etti ve engelledi, bu da birinci çeyreğe nazaran %15’lik bir artış ve 2018’in 4. çeyreğinden bu yana en yüksek artış.

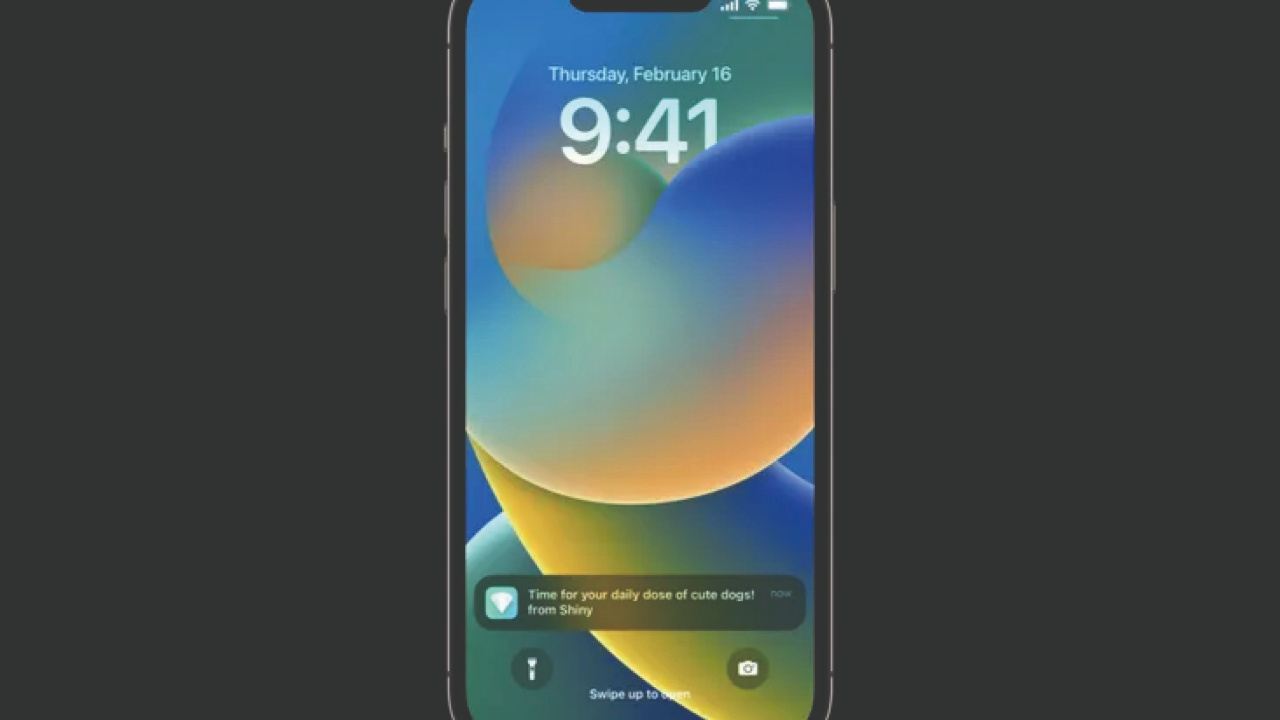

Raporun tamamı, günümüzde orta ölçekli işletmeleri etkileyen en değerli makûs gayeli yazılımlar ve ağ eğilimleri hakkında daha fazla bilgi ve bunlara karşı korunmak için önerilen güvenlik stratejileri ve en âlâ uygulamaları içeriyor. Raporda ayrıyeten ShinyHunters hackleme kümesinin getirdiği son bilgi ihlali çılgınlığının detaylı bir tahlili yer alıyor.